Günümüzün dijital iş dünyasında, kurumsal siber güvenlik stratejik bir öncelik haline gelmiştir. DrDisk Lab olarak, ESET Gold Partner statümüz ve 10+ yıllık sektör deneyimimizle, işletmelere kapsamlı ve entegre kurumsal siber güvenlik çözümleri sunuyoruz. ESET Protect Elite platformumuz, yapay zeka destekli tehdit algılama, gelişmiş siber güvenlik önleme mekanizmaları ve merkezi güvenlik yönetim özellikleriyle kurumsal dijital varlıklarınızı uçtan uca korur. ESET'in 30 yılı aşkın global siber güvenlik deneyimi ve DrDisk Lab'ın yerel uzmanlığıyla, işletmenizin dijital varlıklarını en üst düzeyde güvence altına alır.

Siber tehditlerin sürekli evrim geçirdiği günümüz iş ortamında, güvenilir bir kurumsal siber güvenlik stratejisi kritik önem taşımaktadır. Türkiye'de artan fidye yazılımları, veri ihlalleri ve hedefli saldırılar karşısında işletmeler, proaktif ve bütünleşik güvenlik çözümlerine ihtiyaç duymaktadır. ESET Protect Elite kurumsal güvenlik platformu, yapay zeka destekli tehdit algılama teknolojisi, merkezi güvenlik yönetim konsolu ve kapsamlı uçtan uca koruma özellikleriyle bu ihtiyaçları eksiksiz karşılamak için tasarlanmıştır.

Bu dokümanda, ESET Protect Elite kurumsal güvenlik platformunun sunduğu siber güvenlik avantajlarını, teknik özellikleri, tehdit yönetim kapasitesini ve DrDisk Lab'ın kurumsal müşterilere sağladığı profesyonel siber güvenlik hizmetlerini detaylı olarak inceleyeceğiz. Ayrıca, platform seçiminizdeki yatırım getirisini artıracak sonuçları da analiz edeceğiz.

Günümüzde her kurum, büyüklüğü ne olursa olsun, siber saldırıların hedefi olabilmektedir. ESET Protect Elite ve DrDisk Lab, kuruluşunuzun tüm güvenlik ihtiyaçlarını karşılayan, maliyetleri optimize eden ve siber güvenlik stratejinizin uygulanmasını basitleştiren kapsamlı bir çözüm sunmaktadır.

- ESET Protect Elite'in Temel Avantajları | Kurumsal Siber Güvenlik Çözümünün Üstünlükleri

- Teknik Altyapı ve Özellikler | ESET Protect Elite'in Kurumsal Güvenlik Teknolojileri

- Tehdit Yönetimi ve İzleme | Proaktif Siber Güvenlik ve Sürekli Tehdit Kontrolü

- Yönetim ve Raporlama | Merkezi Güvenlik Yönetimi ve Analiz Araçları

- DrDisk Lab Hizmet ve Destek Garantisi | ESET Gold Partner Profesyonel Hizmetleri

- Neden DrDisk Lab? | ESET Gold Partner Avantajları ve Uzmanlık

- Uzmanlık ve Deneyim

- Teknoloji Liderliği

- Müşteri Odaklılık | İşletme İhtiyaçlarına Göre Özelleştirilmiş Siber Güvenlik

- Çözüm Avantajları | ESET Protect Elite Kurumsal Güvenlik Platformu

ESET Protect Elite, kurumsal siber güvenlik alanında lider bir çözüm platformudur. Modern işletmelerin karşılaştığı siber tehditlere karşı çok katmanlı bir koruma sağlar. Platform, yapay zeka destekli tehdit algılama sistemleri, gelişmiş önleme mekanizmaları ve merkezi yönetim özellikleriyle kurumsal ağınızı uçtan uca korur. ESET'in 30 yılı aşkın global deneyimi ve DrDisk Lab'ın yerel uzmanlığıyla, işletmenizin dijital varlıklarını en üst düzeyde güvence altına alır.

ESET Protect Elite, siber saldırıların yalnızca tespit edilmesi ve durdurulmasının ötesinde, potansiyel tehditleri henüz zarar vermeden önleme yeteneğine sahiptir. Platform, geleneksel imza tabanlı güvenlik çözümlerinin ötesine geçerek, davranışsal analiz, makine öğrenimi ve yapay zeka teknolojilerini kullanır. Bu sayede, daha önce görülmemiş, bir çok sıfırıncı gün (zero-day) saldırılarına karşı bile etkili koruma sağlar.

Özellikle Türkiye'deki işletmelerin karşılaştığı özel tehdit ortamı için optimize edilmiş olan ESET Protect Elite, yerel tehdit aktörlerinin taktiklerini ve tekniklerini anlayarak, hedefli saldırılara karşı güçlü bir savunma hattı oluşturur. Aynı zamanda, yüksek performanslı ve düşük sistem kaynağı kullanımı ile karakterize edilen ESET çözümleri, güvenlikten ödün vermeden iş sürekliliğinizi garantiler.

ESET Protect Elite platformu, sadece teknik özellikleriyle değil, kullanıcı dostu arayüzü ve kolay yönetim özellikleriyle de öne çıkar. Kurulum ve yapılandırma süreçlerinden günlük yönetim görevlerine kadar her aşama, kullanıcı deneyimi ön planda tutularak tasarlanmıştır. Bu sayede, kuruluşunuzdaki BT ekibi, karmaşık güvenlik operasyonlarını minimum eğitim ve çaba ile yönetebilir.

Bu bölümde, ESET Protect Elite'in üç temel avantajını detaylı olarak inceleyeceğiz:

- Gelişmiş Tehdit Algılama ve Önleme: Yapay zeka destekli proaktif koruma

- Merkezi Yönetim ve Kontrol: Tek noktadan tüm güvenlik operasyonları

- Performans ve Ölçeklenebilirlik: Yüksek performanslı ve esnek çözümler

ESET Protect Elite'in güçlü güvenlik özellikleri, modern siber tehditlere karşı çok katmanlı bir koruma sağlar:

Yapay Zeka ve Makine Öğrenimi

ESET'in gelişmiş yapay zeka ve makine öğrenimi tabanlı siber güvenlik sistemleri, geleneksel tehdit tespit yöntemlerinin ötesine geçer. Derin öğrenme modelleri ve davranışsal analiz motorları, bilinmeyen siber tehditleri bile yüksek doğrulukla tespit eder.

- Derin öğrenme modelleri: Karmaşık siber tehdit kalıplarının tespiti

- Davranışsal analiz motorları: Şüpheli sistem aktivite tespiti

- Anomali tespiti: Normal dışı güvenlik davranışlarının belirlenmesi

- Otomatik tehdit sınıflandırma: Siber tehditlerin önceliklendirilmesi

Sandbox Teknolojisi

ESET LiveGuard Advanced sandbox teknolojisi, şüpheli dosya ve süreçleri izole bir ortamda analiz eder. Bu güvenli test ortamında, potansiyel tehditlerin davranışları detaylı olarak incelenir ve zararlı aktiviteler tespit edilir.

- İzole test ortamı: Güvenli analiz ortamı

- Dinamik dosya analizi: Derinlemesine davranış analizi

- Şüpheli davranış tespiti: Tehdit göstergelerinin belirlenmesi

- Otomatik raporlama: Detaylı analiz raporları

Gerçek Zamanlı İzleme

7/24 aktif izleme sistemi, tüm güvenlik olaylarını gerçek zamanlı olarak takip eder. Olay korelasyonu ve tehdit istihbaratı entegrasyonu ile potansiyel tehditler erken aşamada tespit edilir.

- 7/24 sistem monitörleme: Kesintisiz güvenlik izleme

- Olay korelasyonu: İlişkili tehditlerin tespiti

- Tehdit istihbaratı entegrasyonu: Global tehdit veritabanı

- Erken uyarı sistemi: Proaktif tehdit bildirimi

Otomatik Tehdit Yanıtı

Tespit edilen tehditlere karşı otomatik müdahale mekanizmaları devreye girer. Zararlı yazılımlar anında izole edilir, sistem geri yükleme noktaları kullanılır ve detaylı olay analizi gerçekleştirilir.

- Anlık tehdit engelleme: Otomatik müdahale

- Otomatik karantina: Tehdit izolasyonu

- Sistem geri yükleme: Güvenli duruma dönüş

- Olay sonrası analiz: Detaylı inceleme

Proaktif Güvenlik

Güvenlik açıklarını henüz istismar edilmeden önce tespit eden ve kapatan proaktif güvenlik sistemi, saldırı yüzeyini minimize eder. Düzenli güvenlik taramaları ve sistem sıkılaştırma ile koruma sürekli güçlendirilir.

- Güvenlik açığı taraması: Zayıf noktaların tespiti

- Yama yönetimi: Güncel güvenlik yamaları

- Güvenlik duvarı optimizasyonu: Gelişmiş ağ koruması

- Sistem sıkılaştırma: Güvenlik yapılandırması

Sürekli Koruma

Tehdit veritabanı ve güvenlik motorları sürekli güncellenir, yeni tehdit türlerine karşı koruma sağlanır. Güvenlik politikaları otomatik olarak uygulanır ve sistem her zaman en güncel koruma seviyesinde tutulur.

- Gerçek zamanlı güncellemeler: Anlık koruma güncellemeleri

- Tehdit veritabanı senkronizasyonu: Güncel tehdit bilgisi

- Otomatik imza güncelleme: En son tehdit imzaları

- Güvenlik politikası uygulaması: Sürekli politika kontrolü

Gelişmiş Tehdit Önleme

ESET LiveGuard, şüpheli dosya ve süreçleri izole bir ortamda analiz ederek zararlı yazılımları tespit eder ve engeller. Host-based IPS sistemi, ağ seviyesindeki saldırıları gerçek zamanlı olarak engeller. Exploit Blocker, sıfır gün (Zero-Day) açıklarını istismar eden saldırıları tespit eder ve bloklar. Ransomware Shield ise özel algoritmaları ile fidye yazılımı aktivitelerini tespit edip engeller.

- ESET LiveGuard ile gelişmiş zararlı yazılım analizi: Şüpheli dosyaları güvenli ortamda test eder

- Host-based Intrusion Prevention System (HIPS): Sistem seviyesinde saldırıları engeller

- Exploit Blocker ile sıfır gün açıklarına karşı koruma: Bilinmeyen güvenlik açıklarını istismar eden saldırıları engeller

- Ransomware Shield ile fidye yazılımlarına karşı özel koruma: Dosya şifreleme girişimlerini anında tespit edip durdurur

Proaktif Tehdit Yönetimi

Tehdit yönetimi sistemi, tespit edilen tehditlere otomatik olarak müdahale eder. Şüpheli dosya ve süreçler anında izole edilir, sistem geri yükleme noktaları otomatik oluşturulur ve tüm olaylar detaylı olarak raporlanır.

- Otomatik tehdit izolasyonu ve karantina: Zararlı yazılımları anında izole eder

- Şüpheli dosya ve süreçlerin davranış analizi: Potansiyel tehditleri detaylı inceler

- Sistem geri yükleme noktaları ve yedekleme: Güvenli duruma dönüş imkanı sağlar

- Olay sonrası adli analiz ve raporlama: Detaylı tehdit analizi ve raporlama sunar

ESET Protect Elite'in merkezi yönetim konsolu, tüm güvenlik operasyonlarınızı tek bir noktadan yönetmenizi sağlar:

Yönetim Konsolu

ESET Protect Elite'in web tabanlı merkezi yönetim konsolu, tüm güvenlik operasyonlarınızı tek bir noktadan yönetmenizi sağlar. Rol tabanlı erişim kontrolü ile her kullanıcıya görev ve sorumluluklarına göre özel yetkiler tanımlayabilirsiniz.

- Web tabanlı merkezi yönetim: Her yerden güvenli erişim

- Rol tabanlı erişim kontrolü: Detaylı yetkilendirme sistemi

- Çoklu dil desteği: Yerelleştirilmiş arayüz

- Özelleştirilebilir dashboard'lar: Kişiselleştirilmiş görünüm

Politika Yönetimi

Merkezi politika yönetimi sistemi, tüm güvenlik yapılandırmalarını organizasyon genelinde standartlaştırmanızı sağlar. Grup bazlı politika ataması ile farklı departman ve kullanıcı grupları için özel güvenlik kuralları tanımlayabilirsiniz.

- Merkezi politika dağıtımı: Tek noktadan politika kontrolü

- Grup bazlı politika ataması: Departman bazlı özelleştirme

- Politika şablonları: Hazır ve özelleştirilebilir şablonlar

- Uyumluluk izleme: Politika uyum raporları

Envanter Yönetimi

Otomatik varlık keşfi özelliği ile ağınızdaki tüm cihazları tespit eder ve sürekli izler. Donanım ve yazılım envanterini otomatik olarak günceller, lisans kullanımını takip eder.

- Otomatik varlık keşfi: Ağ cihazlarının otomatik tespiti

- Donanım ve yazılım envanteri: Detaylı sistem bilgileri

- Lisans takibi: Yazılım lisans yönetimi

- Değişiklik yönetimi: Sistem değişikliklerinin izlenmesi

Uzaktan Yönetim

ESET Protect Elite'in uzaktan yönetim özellikleri, dağınık BT altyapınızı tek bir noktadan yönetmenizi sağlar. Güvenli uzaktan erişim protokolleri ile tüm endpoint'lere güvenli bir şekilde bağlanabilir, sorunları çözebilir ve güncellemeleri yönetebilirsiniz.

- Güvenli uzaktan erişim ve kontrol: SSL/TLS şifreli bağlantı ile güvenli yönetim

- Mobil cihaz yönetimi (MDM): iOS ve Android cihazlar için kapsamlı güvenlik

- Uzaktan kurulum ve güncelleme: Otomatik yazılım dağıtımı ve güncelleme

- Acil durum müdahale araçları: Hızlı sorun giderme ve müdahale imkanı

ESET Protect Elite'in teknik altyapısı, modern siber güvenlik tehditleriyle mücadele için özel olarak tasarlanmıştır. Platform, endpoint güvenliğinden ağ korumasına, veri güvenliğinden tehdit önlemeye kadar tüm kritik güvenlik ihtiyaçlarını karşılar. En son teknolojiler ve güvenlik standartlarıyla uyumlu olan bu altyapı, işletmenizin dijital varlıklarını kapsamlı bir şekilde korur.

Modern siber güvenlik ekosistemi, her geçen gün daha karmaşık ve sofistike hale gelen tehditlerle karşı karşıyadır. ESET Protect Elite, bu zorluklara karşı koymak için tasarlanmış, en yeni nesil güvenlik teknolojilerini içeren kapsamlı bir platform sunar. Güvenlik duvarından zararlı yazılım korumasına, veri şifrelemeden kimlik doğrulamaya kadar tüm kritik güvenlik işlevlerini tek bir entegre çözümde birleştirir.

ESET Protect Elite'in teknik altyapısının en önemli özelliklerinden biri, modüler mimarisidir. Bu mimari, işletmenizin mevcut ve gelecekteki güvenlik ihtiyaçlarına göre çözümün özelleştirilebilmesini sağlar. Mevcut BT altyapınıza kolayca entegre olan platform, farklı işletim sistemleri, ağ cihazları ve bulut ortamlarıyla sorunsuz çalışır. Windows, macOS, Linux işletim sistemleri ile birlikte, sanal makineler ve mobil cihazlar için de kapsamlı koruma sunar.

ESET Protect Elite, yüksek performanslı ve düşük sistem kaynak kullanımı ile dikkat çeker. Güvenlik çözümleri genellikle sistem performansını olumsuz etkileyebilir, ancak ESET'in optimize edilmiş mimarisi, minimum sistem kaynağı kullanarak maksimum koruma sağlar. Bu sayede, kurumsal sistemlerinizin performansından ödün vermeden en üst düzey güvenliği elde edersiniz.

Bu bölümde inceleyeceğimiz üç temel teknik bileşen:

- Endpoint Güvenliği: Her cihaz için çok katmanlı koruma

- Ağ Güvenliği: Kurumsal ağınız için gelişmiş koruma sistemleri

- Veri Güvenliği: Hassas verileriniz için çok yönlü güvenlik çözümleri

Kapsamlı endpoint koruma çözümü, her cihazı ayrı bir güvenlik katmanı olarak değerlendirir:

Gelişmiş Antivirüs Koruması

ESET'in çok katmanlı antivirüs motoru, geleneksel imza tabanlı taramanın ötesinde, davranışsal analiz ve makine öğrenimi teknolojilerini kullanarak kapsamlı bir koruma sağlar.

- Çok katmanlı tarama motorları

- Gerçek zamanlı dosya sistemi koruması

- Bellek ve süreç analizi

- Heuristik algılama

Firewall ve Ağ Güvenliği

Gelişmiş güvenlik duvarı sistemi, ağ trafiğini detaylı olarak analiz eder ve potansiyel tehditleri engeller.

- Durum denetimli paket filtreleme

- Uygulama tabanlı filtreleme

- Botnet koruması

- Ağ saldırı koruması (IDS/IPS)

Uygulama ve Cihaz Kontrolü

Kapsamlı uygulama ve cihaz kontrol sistemi, kurumsal güvenlik politikalarınızı etkin bir şekilde uygulamanızı sağlar.

- Beyaz/kara liste yönetimi

- Uygulama davranış analizi

- USB cihaz kontrolü

- Çıkarılabilir medya politikaları

ESET Protect Elite'in ağ güvenliği çözümleri, kurumsal ağınızı her seviyede korur:

Gelişmiş Ağ Koruması

ESET Protect Elite'in ağ güvenliği çözümleri, modern siber tehditlere karşı çok katmanlı bir savunma hattı oluşturur. Yapay zeka destekli IPS/IDS sistemleri, ağ trafiğini gerçek zamanlı olarak analiz eder ve potansiyel saldırıları tespit eder.

- Yapay zeka destekli IPS/IDS sistemleri: Gelişmiş saldırı tespit ve önleme

- Zero-trust ağ güvenliği mimarisi: Sürekli kimlik doğrulama ve yetkilendirme

- Gelişmiş tehdit algılama ve önleme: Ağ tabanlı tehditlere karşı proaktif koruma

- Ağ segmentasyonu ve izolasyonu: Güvenlik bölgeleri ve erişim kontrolü

Şifreli Trafik Analizi

SSL/TLS şifreli trafiği güvenli bir şekilde analiz ederek, şifreleme katmanı altında gizlenen tehditleri tespit eder.

- SSL/TLS derin paket analizi: Şifreli trafikte tehdit tespiti

- Man-in-the-middle saldırı koruması: Şifreleme bütünlüğü kontrolü

- Şifreli zararlı yazılım tespiti: Gizli tehditlerin tespiti

- Sertifika yönetimi ve doğrulama: SSL/TLS sertifika kontrolü

Veri Güvenliği Çözümleri

ESET Protect Elite'in veri güvenliği çözümleri, hassas kurumsal verilerinizi korumak için şifreleme, DLP ve yedekleme gibi kapsamlı araçlar sunar.

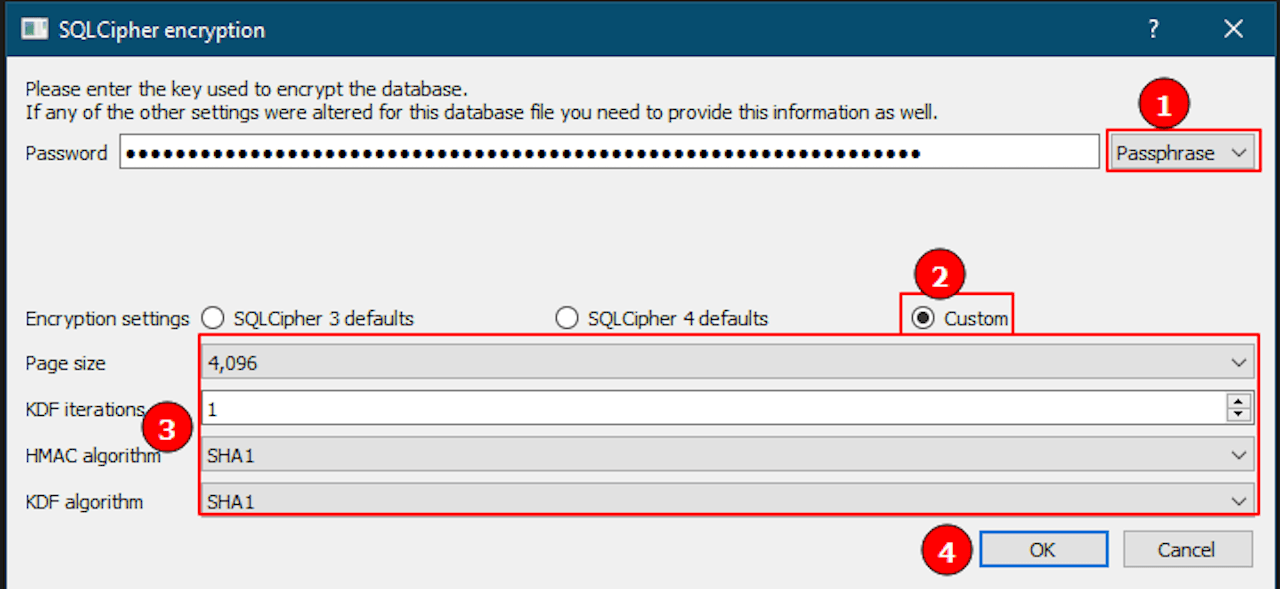

- Tam disk şifreleme (FDE) ve dosya düzeyinde şifreleme

- Veri Sızıntı Önleme (DLP) teknolojileri

- Otomatik yedekleme ve hızlı veri kurtarma çözümleri

- Şifreleme politika yönetimi

Modern siber güvenlik stratejisinin en kritik bileşenlerinden biri, etkili tehdit yönetimi ve sürekli izlemedir. ESET Protect Elite'in tehdit yönetimi sistemi, tehditleri proaktif olarak tespit eder, analiz eder ve önler. Gelişmiş izleme özellikleri sayesinde, güvenlik ekipleriniz potansiyel tehditleri gerçek zamanlı olarak takip edebilir ve hızlı müdahale edebilir.

Günümüz siber tehdit ortamında, reaktif güvenlik yaklaşımları artık yeterli değildir. ESET Protect Elite, bu gerçekten yola çıkarak, potansiyel tehditleri henüz gerçekleşmeden önce tespit edip etkisiz hale getiren proaktif bir tehdit yönetim sistemi sunar. Platforma entegre edilen yapay zeka ve makine öğrenimi teknolojileri, normal sistem davranışlarını öğrenerek anormallikleri tespit eder ve potansiyel tehditleri işaretler.

Etkili bir siber güvenlik stratejisi için güçlü yönetim araçları ve detaylı raporlama özellikleri şarttır. ESET Protect Elite'in yönetim ve raporlama sistemi, güvenlik operasyonlarınızı tek bir noktadan yönetmenizi ve tüm güvenlik metriklerinizi detaylı olarak izlemenizi sağlar. Bu sayede, kurumsal güvenlik politikalarınızı etkin bir şekilde uygulayabilir ve sürekli iyileştirme için gerekli içgörüleri elde edebilirsiniz.

Bu bölümde inceleyeceğimiz iki temel bileşen:

- Merkezi Yönetim: Tek konsoldan tüm güvenlik operasyonları

- Raporlama ve Analiz: Kapsamlı güvenlik metrikleri ve analizler

Tek noktadan tüm güvenlik operasyonlarının kontrolü:

Yönetim Konsolu

ESET Protect Elite'in web tabanlı merkezi yönetim konsolu, tüm güvenlik operasyonlarınızı tek bir noktadan yönetmenizi sağlar. Rol tabanlı erişim kontrolü ile her kullanıcıya görev ve sorumluluklarına göre özel yetkiler tanımlayabilirsiniz.

- Web tabanlı merkezi yönetim: Her yerden güvenli erişim

- Rol tabanlı erişim kontrolü: Detaylı yetkilendirme sistemi

- Çoklu dil desteği: Yerelleştirilmiş arayüz

- Özelleştirilebilir dashboard'lar: Kişiselleştirilmiş görünüm

Politika Yönetimi

Merkezi politika yönetimi sistemi, tüm güvenlik yapılandırmalarını organizasyon genelinde standartlaştırmanızı sağlar. Grup bazlı politika ataması ile farklı departman ve kullanıcı grupları için özel güvenlik kuralları tanımlayabilirsiniz.

- Merkezi politika dağıtımı: Tek noktadan politika kontrolü

- Grup bazlı politika ataması: Departman bazlı özelleştirme

- Politika şablonları: Hazır ve özelleştirilebilir şablonlar

- Uyumluluk izleme: Politika uyum raporları

Envanter Yönetimi

Otomatik varlık keşfi özelliği ile ağınızdaki tüm cihazları tespit eder ve sürekli izler. Donanım ve yazılım envanterini otomatik olarak günceller, lisans kullanımını takip eder.

- Otomatik varlık keşfi: Ağ cihazlarının otomatik tespiti

- Donanım ve yazılım envanteri: Detaylı sistem bilgileri

- Lisans takibi: Yazılım lisans yönetimi

- Değişiklik yönetimi: Sistem değişikliklerinin izlenmesi

Güvenlik Raporları

Kapsamlı raporlama araçları ile güvenlik durumunuzu detaylı olarak analiz edebilirsiniz. Tehdit analiz raporları, uyumluluk raporları ve trend analizleri ile güvenlik stratejinizi sürekli iyileştirebilirsiniz.

- Tehdit analiz raporları: Detaylı tehdit istatistikleri

- Uyumluluk raporları: Politika uyum durumu

- Trend analizi: Uzun vadeli güvenlik trendleri

- Özelleştirilebilir raporlar: İhtiyaca özel rapor formatları

Performans Metrikleri

Sistem performansını sürekli izleyen araçlar ile kaynak kullanımını optimize edebilir, darboğazları tespit edebilir ve kapasite planlaması yapabilirsiniz.

- Sistem performans raporları: Detaylı performans analizi

- Kaynak kullanım analizi: CPU, RAM, disk kullanımı

- SLA raporları: Hizmet seviyesi takibi

- Kapasite planlama: Gelecek ihtiyaç tahminleri

İş Zekası

Gelişmiş veri görselleştirme ve analitik araçları ile güvenlik verilerinizi anlamlı içgörülere dönüştürebilirsiniz. Trend analizi ve tahmine dayalı analitik ile proaktif güvenlik kararları alabilirsiniz.

- Veri görselleştirme: İnteraktif dashboard'lar

- Trend analizi: Güvenlik trendlerinin analizi

- Tahmine dayalı analitik: Gelecekteki olası tehditlerin öngörülmesi

- Risk değerlendirme: Kapsamlı risk analizi

Kapsamlı güvenlik görünürlüğü ve analitik yetenekler:

Tehdit İstihbaratı Raporları

ESET Protect Elite, global tehdit verilerini analiz ederek, işletmenize yönelik potansiyel tehditleri önceden tespit etmenize yardımcı olur. Sektöre özel tehdit istihbaratı raporları, hedefli saldırı kampanyaları ve yeni ortaya çıkan tehdit trendleri hakkında değerli bilgiler sunar.

- Sektöre özel tehdit analizi: İş kolunuza yönelik hedefli saldırılar hakkında detaylı bilgi

- Tehdit aktörü profilleme: Aktif tehdit gruplarının taktikleri ve teknikleri

- Saldırı vektörü analizi: En sık kullanılan saldırı yöntemleri ve önleme stratejileri

- Proaktif tehdit bildirimleri: Gelişmekte olan tehditler hakkında erken uyarılar

Uyumluluk Raporlaması

Regülasyonlara ve güvenlik standartlarına uyum, modern işletmeler için kritik bir önceliktir. ESET Protect Elite, KVKK, GDPR, ISO 27001 gibi standartlara uyum durumunuzu izlemenize ve raporlamanıza olanak tanır.

- Düzenleyici uyum raporları: KVKK, GDPR, PCI DSS, ISO 27001 uyum göstergeleri

- Politika uyum denetimi: Kurumsal güvenlik politikalarına bağlılık ölçümü

- Zafiyet yönetimi takibi: Açık güvenlik zafiyetleri ve yama durumu izleme

- Düzenli uyum değerlendirmeleri: Periyodik uyum kontrol raporları

Güvenlik Olay Analizi

Tespit edilen güvenlik olaylarını detaylı olarak analiz eden sistem, olayların kök nedenlerini belirlemenize, etkilerini değerlendirmenize ve gelecekteki olayları önlemenize yardımcı olur.

- Olay zinciri analizi: Güvenlik olaylarının başlangıcından sonuna kadar izlenmesi

- Kök neden analizi: Olayların temel nedenlerinin tespit edilmesi

- Etki değerlendirmesi: Olayların sistemler ve veriler üzerindeki etkisinin analizi

- Adli bilişim raporları: Detaylı adli analiz ve delil toplama

Özelleştirilebilir Dashboard

ESET Protect Elite'in özelleştirilebilir dashboard'ları, güvenlik metriklerinizi görselleştirmenizi ve kuruluşunuzun güvenlik durumunu tek bakışta değerlendirmenizi sağlar.

- Rol bazlı dashboard'lar: Farklı kullanıcı grupları için özelleştirilmiş görünümler

- Gerçek zamanlı güvenlik metrikleri: Anlık tehdit izleme ve sistem durumu

- Tıklanabilir detay pencereleri: Hızlı derinlemesine analiz imkanı

- Özelleştirilebilir rapor görünümleri: İhtiyaçlarınıza göre şekillendirilebilir raporlar

Otomatik Raporlama

Zamanlanmış ve otomatik raporlar, güvenlik durumunuzu düzenli olarak gözden geçirmenizi ve paydaşlara raporlamanızı kolaylaştırır.

- Zamanlanmış rapor dağıtımı: Otomatik periyodik rapor oluşturma ve gönderme

- Çoklu format desteği: PDF, HTML, CSV gibi farklı format seçenekleri

- Hedeflenmiş rapor dağıtımı: Farklı paydaş grupları için özelleştirilmiş içerik

- Arşivleme ve rapor geçmişi: Geçmiş raporlara kolay erişim ve karşılaştırma

Trend Analizi ve Tahminleme

Uzun vadeli güvenlik trendlerini analiz eden ve gelecekteki tehditleri tahmin etmenize yardımcı olan gelişmiş analitik araçlar, proaktif güvenlik stratejisi geliştirmenize olanak tanır.

- Tehdit trendi görselleştirmesi: Zaman içindeki tehdit evriminin analizi

- Anomali tespiti: Normal dışı aktivite kalıplarının belirlenmesi

- Tahmine dayalı analitik: Gelecekteki olası tehditlerin öngörülmesi

- Risk tahmin modelleri: Potansiyel risk alanlarının önceden belirlenmesi

Güçlü bir siber güvenlik çözümü, arkasındaki profesyonel destek ve hizmet garantisiyle anlam kazanır. DrDisk Lab olarak, ESET Protect Elite çözümümüzü kapsamlı bir hizmet ve destek paketiyle sunuyoruz. Bu paket, kurulum ve yapılandırma süreçlerinden sürekli optimizasyona, acil durum desteğinden proaktif izlemeye kadar tüm ihtiyaçlarınızı karşılar.

Bu bölümde ele alacağımız üç temel hizmet bileşeni:

- Profesyonel Hizmetler: Uçtan uca kurumsal destek

- Müşteri Taahhütleri: Güvenilir hizmet garantisi

- SLA ve Performans Garantisi: Net ve ölçülebilir hizmet taahhütleri

Uçtan uca kurumsal hizmet portföyü:

Kurulum ve Yapılandırma

DrDisk Lab uzman ekibi, ESET Protect Elite'in kurumsal ortamınıza sorunsuz entegrasyonunu sağlar. Proje planlama aşamasından başlayarak, mevcut BT altyapınızın detaylı analizi, özel ihtiyaçlarınızın belirlenmesi ve optimum güvenlik mimarisinin tasarlanması süreçlerini yönetiriz.

- Proje planlama ve tasarım: Kapsamlı ihtiyaç analizi ve özelleştirilmiş güvenlik planlaması

- Sistem entegrasyonu: Mevcut BT altyapınızla sorunsuz entegrasyon ve uyumluluk

- Özelleştirilmiş yapılandırma: İşletmenizin spesifik ihtiyaçlarına göre sistem optimizasyonu

- Kullanıcı eğitimi: Teknik ekip ve son kullanıcılar için kapsamlı eğitim programları

Sistem Optimizasyonu

Kurulumun ardından, sistemin optimum performansla çalışmasını sağlamak için düzenli optimizasyon hizmetleri sunuyoruz. Performans analizi, kaynak kullanımı optimizasyonu ve güvenlik sıkılaştırma çalışmalarıyla sistemin sürekli iyileştirilmesini garanti ediyoruz.

- Performans analizi: Düzenli sistem performans değerlendirmeleri ve darboğaz tespiti

- Kaynak optimizasyonu: CPU, bellek ve ağ kullanımının optimize edilmesi

- Güvenlik sıkılaştırma: En güncel güvenlik standartlarına göre sistem güçlendirme

- Sürekli iyileştirme: Proaktif sistem iyileştirme ve güncelleme planları

Güvenlik Danışmanlığı

DrDisk Lab'ın uzman güvenlik danışmanları, işletmenizin genel siber güvenlik stratejisinin geliştirilmesi ve uygulanması konusunda destek sağlar. Risk değerlendirmesi, güvenlik politikalarının oluşturulması ve uyumluluk gereksinimlerinin karşılanması gibi kritik alanlarda uzmanlık sunuyoruz.

- Risk değerlendirmesi: Kapsamlı siber risk analizi ve önceliklendirme

- Güvenlik politikası geliştirme: Kurumsal güvenlik politikaları ve prosedürleri oluşturma

- Uyumluluk denetimi: Sektörel düzenlemeler ve standartlara uygunluk kontrolü (KVKK, ISO 27001, vb.)

- Güvenlik eğitimleri: Yönetici, BT ekibi ve son kullanıcılar için özelleştirilmiş eğitim programları

Yönetilen Güvenlik Hizmetleri

İşletmenizin siber güvenlik operasyonlarını kısmen veya tamamen dışarıdan yönetilmesini sağlayan hizmetler sunuyoruz. Bu hizmet modeli, dahili BT kaynaklarınızı stratejik projelerinize odaklamanızı sağlarken, güvenlik operasyonlarınızın uzman bir ekip tarafından 7/24 yönetilmesini garanti eder.

- SOC hizmetleri: 7/24 Güvenlik Operasyon Merkezi izleme ve müdahale

- Tehdit avı: Proaktif tehdit tespit ve analiz hizmetleri

- Güvenlik olay yönetimi: Kapsamlı güvenlik olayı tespit ve müdahale

- Düzenli güvenlik değerlendirmeleri: Periyodik zafiyet taramaları ve penetrasyon testleri

Güvenilir hizmet ve destek garantisi:

- 7/24 uzman destek: Kesintisiz teknik destek hizmeti

- Çok dilli destek ekibi: Türkçe ve İngilizce dillerinde uzman yardımı

- Öncelikli müdahale: Kurumsal müşterilerimize özel öncelikli çözüm

- Yerinde destek seçeneği: Kritik durumlarda uzman ekibimiz lokasyonunuza gelir

Proaktif Hizmetler

Sorunlar ortaya çıkmadan önce tespit edilmesi ve çözülmesi, başarılı bir siber güvenlik stratejisinin temelidir. Proaktif hizmetlerimiz, sistemlerinizin sağlığını sürekli izler, performans optimizasyonu sağlar ve potansiyel güvenlik açıklarını önceden tespit eder.

- Sistem sağlığı izleme: 7/24 proaktif sistem izleme ve uyarı mekanizmaları

- Düzenli bakım ve kontrol: Planlanmış periyodik bakım ve optimizasyon hizmetleri

- Güvenlik değerlendirmeleri: Düzenli güvenlik denetimi ve zafiyet taraması

- Performans optimizasyonu: Sistem performansını maksimize etmek için sürekli iyileştirme

Acil Durum Desteği

Olası bir siber güvenlik olayı durumunda, hızlı ve etkili müdahale kritik önem taşır. Acil durum destek ekibimiz, kriz durumlarında anında devreye girer, zararı minimize eder ve sistemlerinizi en kısa sürede normal çalışma durumuna döndürür.

- Kriz yönetimi: Siber güvenlik olaylarında kapsamlı kriz yönetimi desteği

- Hızlı müdahale ekibi: Uzman müdahale ekibinin anında mobilizasyonu

- Felaket kurtarma desteği: Veri ve sistem kurtarma operasyonları

- İş sürekliliği planlaması: Kritik iş süreçlerinin kesintisiz devamının sağlanması

DrDisk Lab olarak, kurumsal müşterilerimize aşağıdaki SLA taahhütlerini sunuyoruz:

Sistem Kullanılabilirliği

- %99.9 hizmet sürekliliği garantisi

- Planlı bakım süreleri hariç kesintisiz hizmet

- Yedekli sistem mimarisi

- Otomatik yük dengeleme ve failover mekanizmaları

Müdahale Süreleri

- Kritik olaylar: 15 dakika içinde müdahale

- Yüksek öncelikli olaylar: 30 dakika içinde müdahale

- Orta öncelikli olaylar: 2 saat içinde müdahale

- Düşük öncelikli olaylar: 4 saat içinde müdahale

Çözüm Süreleri

- Kritik olaylar: 4 saat içinde çözüm

- Yüksek öncelikli olaylar: 8 saat içinde çözüm

- Orta öncelikli olaylar: 24 saat içinde çözüm

- Düşük öncelikli olaylar: 48 saat içinde çözüm

Performans Metrikleri

- Gerçek zamanlı sistem performans izleme

- Aylık performans raporları

- Olay yanıt süresi takibi

- SLA uyum raporlaması

DrDisk Lab, ESET'in Türkiye'deki Gold Partner'ı olarak, kurumsal siber güvenlik alanında 10 yılı aşkın deneyime sahiptir. Uzman kadromuz, sürekli gelişen teknoloji altyapımız ve müşteri odaklı yaklaşımımızla, işletmenizin siber güvenlik ihtiyaçları için en uygun çözümleri sunarız. ESET Protect Elite platformunu tercih ettiğinizde, sadece bir güvenlik çözümü değil, güvenilir bir teknoloji ortağı da kazanırsınız.

Bu bölümde inceleyeceğimiz üç temel değer önerimiz:

- Uzmanlık ve Deneyim: 10+ yıllık sektör deneyimi

- Teknoloji Liderliği: Sürekli yenilenen güvenlik çözümleri

- Müşteri Odaklılık: Kişiselleştirilmiş hizmet ve destek

Kurumsal siber güvenliğin güvenilir adresi:

Sektör Deneyimi

DrDisk Lab, siber güvenlik alanında 10 yılı aşkın deneyime sahiptir. Bu süre boyunca, farklı sektörlerde ve ölçeklerde yüzlerce kurumsal müşteriye hizmet verdik, her birinin benzersiz güvenlik ve disaster recovery ihtiyaçlarını başarıyla karşıladık.

- 10+ yıllık kurumsal siber güvenlik deneyimi: Uzun yıllara dayanan sektör tecrübesi

- 300+ kurumsal proje başarısı: Farklı sektörlerde kanıtlanmış başarı hikâyeleri

- Sektöre özel güvenlik çözümleri: Finans, turizm, sağlık, üretim, perakende gibi sektörlere özel uzmanlık

- Karmaşık BT altyapılarında deneyim: Heterojen ve büyük ölçekli BT ortamlarında başarılı uygulama deneyimi

Sertifikalı Uzmanlık

Teknik ekibimiz, sektörün önde gelen siber güvenlik sertifikalarına sahiptir. ESET'in Gold Partner'ı olarak, ürün ailesinde tam yetkinliğe sahibiz ve müşterilerimize en üst düzeyde teknik destek sunabiliyoruz.

- ESET Gold Partner statüsü: En üst düzey iş ortaklığı seviyesi

- Sertifikalı güvenlik uzmanları: CISSP, CEH, CompTIA Security+, CISM sertifikalı ekip

- ESET ürün ailesinde tam yetkinlik: Tüm ESET kurumsal çözümlerinde derin teknik bilgi

- Sürekli eğitim ve sertifikasyon programı: Ekibimiz için düzenli bilgi güncellemesi

Başarılı Proje Geçmişi

Yıllar içinde, çeşitli sektörlerde yüzlerce başarılı siber güvenlik projesi gerçekleştirdik. Bu projeler, basit endpoint korumasından karmaşık SOC (Güvenlik Operasyon Merkezi) kurulumlarına kadar geniş bir yelpazede uzanmaktadır.

- Kanıtlanmış metodoloji: Tekrarlanabilir ve güvenilir proje uygulama yaklaşımı

- Esnek proje yönetimi: Waterfall'dan Agile'a farklı proje yönetim metodolojileri

- Ölçeklenebilir uygulama yaklaşımı: KOBİ'lerden kurumsal şirketlere uyarlanabilir çözümler

DrDisk Lab olarak, siber güvenlik teknolojilerindeki en son gelişmeleri yakından takip ediyor ve müşterilerimize sunduğumuz çözümlere entegre ediyoruz. ESET'in yapay zeka destekli tehdit algılama sistemleri, gelecek nesil endpoint koruması ve gelişmiş tehdit istihbaratı, teknoloji portföyümüzün temelini oluşturuyor.

- Yapay zeka ve makine öğrenimi teknolojileri: Gelişmiş tehdit algılama ve önleme

- Bulut tabanlı güvenlik çözümleri: Modern çalışma ortamları için ölçeklenebilir koruma

- Zero Trust güvenlik mimarisi: Modern siber güvenlik yaklaşımının uygulanması

- EDR ve XDR çözümleri: Kapsamlı tehdit tespit ve müdahale sistemleri

Ar-Ge Yatırımları

Sürekli gelişen siber tehdit ortamında, teknolojik yenilikler kritik öneme sahiptir. DrDisk Lab olarak, gelecek nesil güvenlik çözümlerini geliştirmek için düzenli olarak Ar-Ge yatırımları yapıyoruz.

- Özel tehdit istihbaratı geliştirme: Yerel tehdit ortamına özgü istihbarat sistemleri

- Sektöre özel güvenlik çözümleri: Dikey sektörlere yönelik özelleştirilmiş araçlar

- Otomasyon ve orkestrasyon araçları: Güvenlik operasyonlarını optimize eden teknolojiler

- Akademik işbirlikleri: Üniversiteler ve araştırma kurumlarıyla ortak projeler

Bütünleşik Ekosistem

DrDisk Lab, ESET'in güçlü güvenlik çözümlerini diğer lider teknoloji sağlayıcılarının ürünleriyle entegre ederek, kapsamlı ve bütünleşik bir güvenlik ekosistemi sunar.

- Geniş teknoloji iş ortaklıkları ağı: Lider teknoloji sağlayıcılarıyla stratejik ortaklıklar

- Entegre güvenlik mimarisi: Birbiriyle sorunsuz çalışan güvenlik bileşenleri

- API ve entegrasyon kabiliyetleri: Mevcut BT sistemleriyle kolay entegrasyon

- Tek merkezi yönetim: Tüm güvenlik çözümlerini tek bir konsoldan yönetme imkanı

Sizin ihtiyaçlarınız, bizim önceliğimiz:

Kişiselleştirilmiş Çözümler

DrDisk Lab olarak, her müşterimizin benzersiz ihtiyaçlarını ve zorluklarını anlıyor, bu doğrultuda özelleştirilmiş siber güvenlik çözümleri sunuyoruz. Standart paketler yerine, işletmenizin spesifik gereksinimlerine göre şekillendirilmiş güvenlik stratejileri geliştiriyoruz.

- İhtiyaç analizi ve çözüm tasarımı: Kapsamlı değerlendirme ve özelleştirilmiş planlama

- Sektöre özel güvenlik yaklaşımı: İş kolunuza özgü tehdit modelleme ve risk analizi

- Esnek yapılandırma seçenekleri: İşletmenizin çalışma şekline uyarlanmış güvenlik ayarları

- Büyüme ile uyumlu çözümler: İşletmenizin gelecekteki ihtiyaçlarını karşılayacak esneklik

Proaktif Destek

Müşteri memnuniyeti felsefemizin merkezinde, reaktif değil proaktif bir destek yaklaşımı yer alır. Sorunlar ortaya çıkmadan önce tespit edilmesi ve çözülmesi, başarılı bir siber güvenlik stratejisinin temelidir. Proaktif hizmetlerimiz, sistemlerinizin sağlığını sürekli izler, performans optimizasyonu sağlar ve potansiyel güvenlik açıklarını önceden tespit eder.

- 7/24 proaktif sistem izleme: Sürekli performans ve güvenlik monitörleme

- Düzenli bakım ve kontrol: Planlanmış periyodik bakım ve optimizasyon hizmetleri

- Güvenlik değerlendirmeleri: Düzenli güvenlik denetimi ve zafiyet taraması

- Performans optimizasyonu: Sistem performansını maksimize etmek için sürekli iyileştirme

Uzun Vadeli Ortaklık

DrDisk Lab olarak, müşterilerimizle tek seferlik satış ilişkisi değil, uzun vadeli stratejik ortaklıklar kurmayı hedefliyoruz. Güvenlik ihtiyaçlarınızın zaman içinde gelişimini destekliyor, büyümenize paralel olarak güvenlik stratejinizi güncelliyoruz.

- Stratejik danışmanlık: Uzun vadeli güvenlik yol haritası oluşturma

- Düzenli strateji gözden geçirmeleri: Değişen tehdit ortamına göre güvenlik stratejinizi güncelleme

- Teknoloji geçiş planlaması: Yeni güvenlik teknolojilerine sorunsuz geçiş desteği

- Müşteri sadakat programları: Uzun vadeli müşterilerimize özel avantajlar ve öncelikler

ESET Protect Elite ile rekabetçi üstünlükler:

Her Ölçekte İşletme İçin Çözümler

DrDisk Lab ve ESET Protect Elite, KOBİ'lerden kurumsal işletmelere kadar her ölçekteki organizasyon için optimum güvenlik çözümleri sunar. Ölçeklenebilir mimarisi sayesinde, işletmenizin büyümesine paralel olarak güvenlik altyapınız da sorunsuzca büyüyebilir.

- KOBİ'ler için optimize edilmiş paketler: Küçük ve orta ölçekli işletmeler için uygun maliyetli çözümler

- Kurumsal ölçekte güvenlik: Büyük ve dağıtık organizasyonlar için kapsamlı güvenlik mimarisi

- Sektöre özel çözüm paketleri: Finans, sağlık, üretim gibi sektörlere özelleştirilmiş güvenlik stratejileri

- Hibrit çalışma ortamı desteği: Ofis ve uzaktan çalışma senaryolarına uygun güvenlik çözümleri

%100 Müşteri Memnuniyeti Garantisi

Müşteri memnuniyeti en büyük önceliğimizdir. Her projemizde %100 müşteri memnuniyeti hedefliyor ve bu hedefe ulaşmak için tüm kaynaklarımızı seferber ediyoruz. Memnuniyetiniz tam olmadığı sürece projemizi tamamlanmış saymıyoruz.

- Performans kriterleri üzerinde anlaşma: Net ve ölçülebilir başarı göstergeleri

- Kurulum sonrası kapsamlı değerlendirme: Projenin tüm aşamalarında müşteri memnuniyeti ölçümü

- Sorunsuz geçiş garantisi: Mevcut güvenlik çözümünüzden kesintisiz geçiş taahhüdü

- Müşteri Başarı Programı: Uzun vadeli memnuniyeti sağlamak için sürekli izleme ve destek

Esnek Fiyatlandırma Seçenekleri

DrDisk Lab olarak, farklı bütçe ve ihtiyaçlara uygun esnek fiyatlandırma seçenekleri sunuyoruz. Abonelik bazlı modellerden perpetual lisanslara, işletme içi çözümlerden bulut tabanlı hizmetlere kadar çeşitli seçenekler arasından seçim yapabilirsiniz.

- Abonelik bazlı modeller: Aylık veya yıllık ödeme seçenekleri ile işletme sermayesini koruma

- Perpetual lisanslama: Tek seferlik ödeme ile uzun vadeli sahiplik

- Operasyonel bütçe modelleri: CapEx yerine OpEx olarak bütçelendirme imkanı

- Ölçek ekonomisi: Büyük lisans alımlarında özel indirim ve avantajlar

Kolay Entegrasyon Süreci

ESET Protect Elite, mevcut BT altyapınıza sorunsuz entegre olacak şekilde tasarlanmıştır. Açık API'ler ve geniş entegrasyon imkanları sayesinde, güvenlik çözümünüzü diğer iş kritik sistemlerle kolayca bütünleştirebilirsiniz.

- Kapsamlı entegrasyon rehberleri: Detaylı dokümantasyon ve adım adım kurulum talimatları

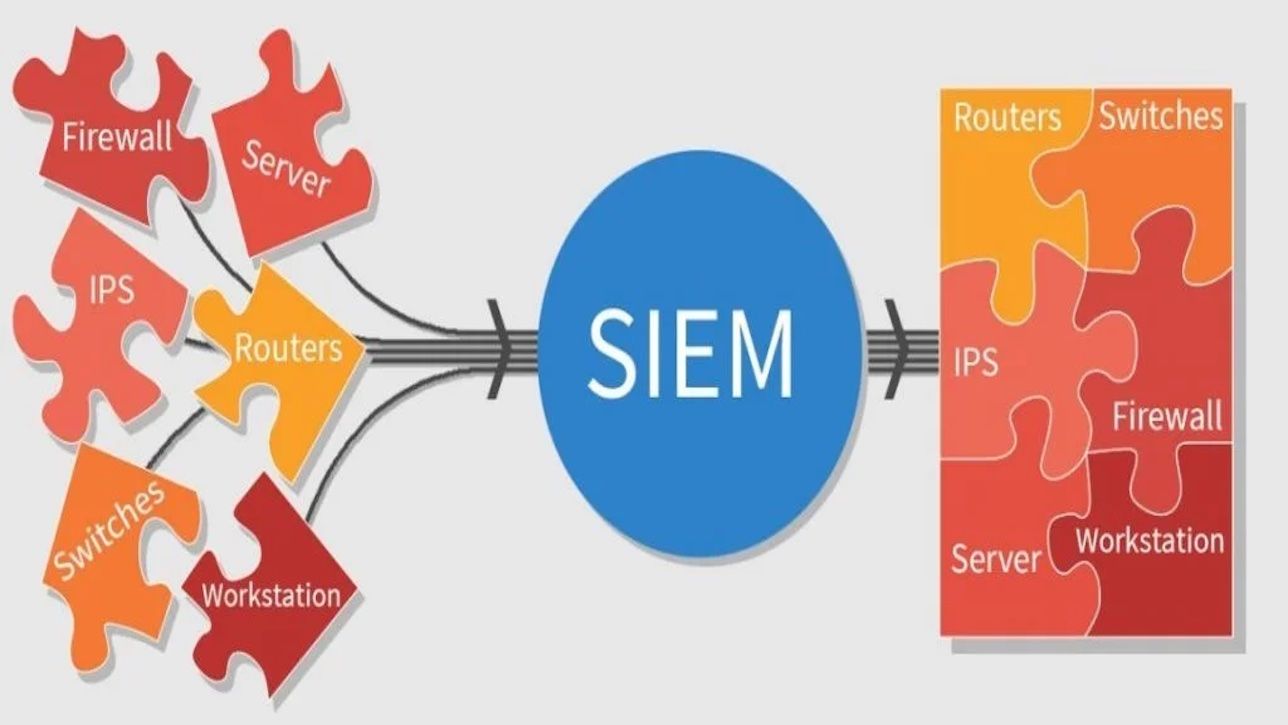

- Mevcut sistemlerle uyumluluk: Active Directory, SIEM, SOAR ve diğer BT sistemleriyle sorunsuz entegrasyon

- Migration asistanları: Mevcut güvenlik çözümlerinden kolay geçiş araçları

- API ve SDK desteği: Özelleştirilmiş entegrasyonlar için gelişmiş programlama arabirimleri

DrDisk Lab olarak, kurumsal müşterilerimizin siber güvenlik ihtiyaçları için 7/24 hizmetinizdeyiz. ESET Protect Elite kurumsal siber güvenlik çözümleri hakkında detaylı bilgi almak, ücretsiz deneme süresinden faydalanmak ve özel siber güvenlik çözümlerimizi keşfetmek için size en uygun iletişim kanalından ulaşabilirsiniz.